Honeypots

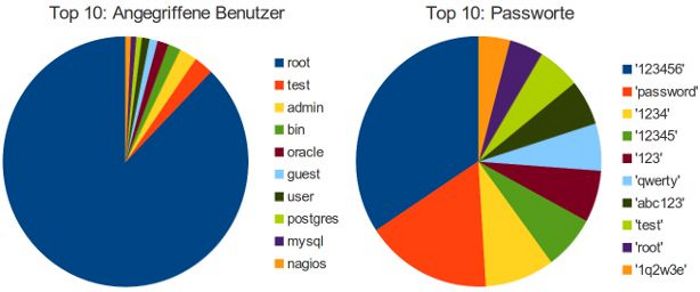

Mit Hilfe der Low Interaction Honeypots erhielten wir einen Überblick zur allgemeinen Angriffs-Aktivität. Unter anderem die angegriffenen Benutzer und die am meisten probierten Passwörter sind leicht zu bestimmen. Für die folgenden Auswertungen wurden 602698 Anmeldeversuche in 1909 Angriffen im Frühling 2012 betrachtet.

Da das Konto 'root' in der Regel vorhanden ist und praktischerweise gleich umfangreiche Rechte besitzt, ist es nachvollziehbar, dass Angreifer es vor allem auf dieses Konto abgesehen haben. Insgesamt wurden etwa ein Drittel aller Anmeldeversuche gegen das Konto 'root' durchgeführt. Betrachtet man den Rest (d.h. Konto ungleich 'root'), wurden bei 225366 Anmeldeversuchen der Username gleich dem Passwort gewählt. Das meist getestete Passwort ist also der Benutzername und nicht '123456'. Es wurden allerdings auch eher nicht übliche Passwörter getestet wir z.B. !!!geogenak123$$$ oder !#EWDYUWU*(&@#YEDS. Überraschende Namen von Konten waren z.B. Terminator, username oder thisisalongusername. Auch die Größe bzw. Dauer von Angriffen variierte stark:

- Im Durchschnitt wurden 315 Anmeldeversuche pro Angriff durchgeführt.

- Der Median liegt bei lediglich 31 Versuchen.

- Am meisten kamen sogar nur 15 Anmeldeversuche pro Angriff vor.

- Diese Verschiebung liegt an wenigen sehr langen Angriffen. Rekordhalter ist ein Angriff mit 30689 Anmeldeversuchen.

Virtuelle Honeypots

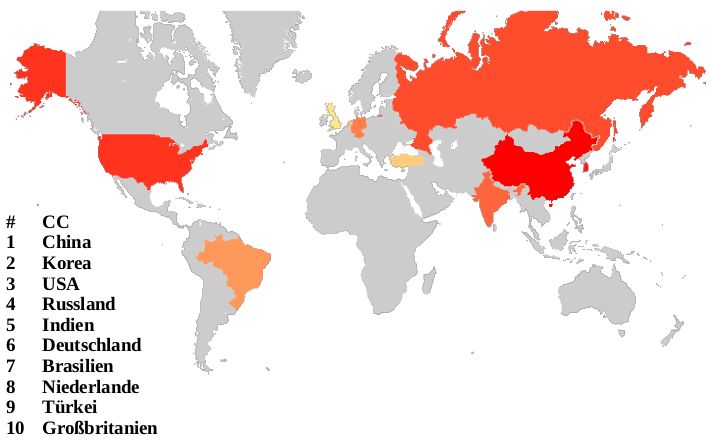

Die Angriffe können auch nach Herkunft der Quell-IP untersucht werden. Ordnet man den IP-Adressen Länder auf Basis der jeweiligen whois Informationen zu, ergibt sich eine Top 10 von Ländern aus denen die Angriffe zu stammen scheinen. Es führt China vor Korea und den USA:

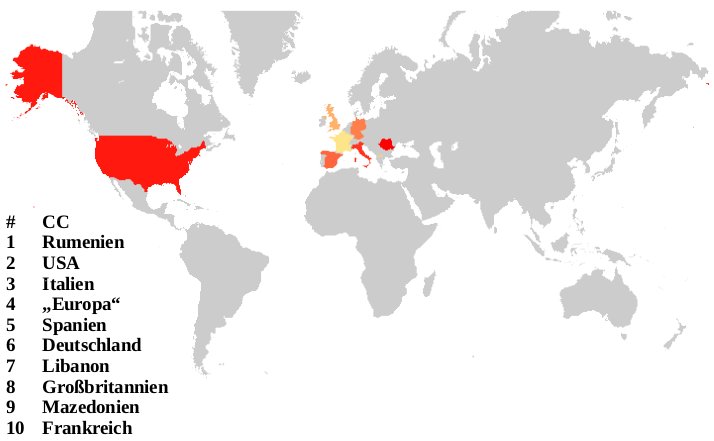

Angreifer können sich am virtuellen Honeypot tatsächlich anmelden und man kann die Logins der Angriffstools von denen der tatsächlichen Angreifern unterscheiden. Betrachtet man nur die interaktiven Sessions der Menschen hinter dem Angriff, ergibt sich eine andere Karte. Hier führt Rumänien mit deutlichem Abstand vor den USA und Italien:

Die virtuellen Honeypots simulieren ein verwundbares System und nach einer Weile fällt den Angreifern in der Regel auf, dass etwas nicht stimmt.

High Interaction Honeypots

High Interaction Honeypots gehen einen Schritt weiter. Hier fällt den Angreifern in der Regel nicht auf, dass es sich nicht um ein tatsächliches verwundbares System handelt. Im folgenden Video ist die Session eines Angreifers auf einem High Interaction Honeypot zu sehen. Die IP-Adresse der Angreifer und die URLs von denen Schadsoftware geladen wurde, sind unkenntlich gemacht worden:

Aufzeichnung der Session eines Angreifer auf einem High Interaction SSH Honeypot