SSH Angriffe

Wenn man ein UNIX-basiertes System am Internet betreibt, sieht man viele Anmeldeversuche von fremden Systemen. Verbindet man versehentlich ein Test-System mit schwachem Root-Passwort mit dem Netz, findet man schnell heraus, dass die Anmeldeversuche keine Versehen sind, sondern konkrete Angriffe. In diesem Fall versuchen Angreifer das Passwort verschiedener Konten zu erraten, um Zugang zu erlangen.

Obwohl diese Art Angriff extrem simpel ist, stellen sich bei näherer Betrachtung verschiedene Fragen. Welche Werkzeuge werden benutzt, wie wird vorgegangen und von wo kommen die Angreifer? Und vor allem: Was haben die Hacker mit meinem System vor?

Einsatz von Honeypots

Bären fängt man angeblich mit Honig. Hacker kann man mit sogenannten Honeypot-Systemen anlocken, die Sicherheitslücken lediglich vortäuschen. Um mehr über die Angreifer herauszufinden haben Torsten Voss und Andreas Bunten verschiedene Arten von Honeypots eingesetzt.

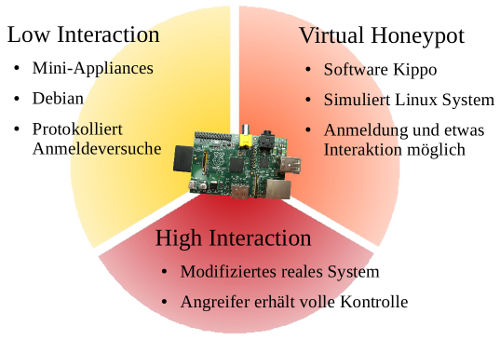

Die Honeypot-Typen liefern unterschiedliche Daten:

- Low Interaction Honeypots:

Diese Honeypots akzeptieren SSH-Verbindungen und protokollieren alle Rahmenparameter. So kann ein Überblick bzgl. der angegriffenen Konten, der Passwörter und allgemeiner Angriffs-Aktivität gewonnen werden. Zum Einsatz kommen hier ARM basierte System on a Chip (SoC) Maschinen unter Debian Linux.

- Virtuelle Honeypots:

Ein verwundbares Linux System wird simuliert. Eine Anmeldung per SSH scheint möglich zu sein, wenn Angreifer das schwache Passwort erraten. Tatsächlich besteht die Verbindung nur mit der Honeypot-Software und jegliche Interaktion wird simuliert. Durch die erweiterte Interaktion lässt sich mehr über das Vorgehen der Angreifer nach dem initialen Angriff erfahren.

- High Interaction Honeypots: Hier wird den Angreifern tatsächlich die volle Kontrolle über ein System gegeben. Es existieren Schutz-Mechanismen, die ausgehende Angriffe verhindern. Diese sind aber nur schwer zu erkennen. Mit High Interaction Honeypots lässt sich am meisten über das Vorgehen der Angreifer herausfinden. Der Einsatz birgt allerdings auch hohen Aufwand, da eine manuelle Überwachung vorgenommen wird um notfalls die Netzwerkverbindung zu trennen.

Es hat sich früh herausgestellt, dass die eigentlichen Angriffe meistens von kompromittierten Systemen stammen. Diese Ergebnisse wurden zuerst auf dem LinuxTag 2012 in Berlin vorgestellt [1]. Weitere Informationen sind einem Artikel der Zeitschrift Uptimes zu entnehmen [2]. Die angreifenden Systeme bieten in der Regel selbst einen SSH-Dienst an und können anhand ihres Hostkeys wiedererkannt werden - auch wenn sie ihre IP-Adresse wechseln. Ein Vergleich verschiedener Arten angreifende Systeme zu erkennen ergab, dass SSH Hostkeys geeigneter sind als die IP-Adresse der Angreifer. Die statistischen Auswertungen dazu wurden im Konferenzband des 20. DFN Workshops in Hamburg vorgestellt [4]. Weitere Informationen wurden in einem Vortrag der Frühjahrsfachgespräche 2013 der German UNIX User Group (GUUG) in Frankfurt vorgestellt [6]. Ein genauerer Blick auf die SSH Hostkeys brachte allerdings weiterer Anomalien ans Tageslicht; u.a. sind wenige Keys scheinbar auf hunderten von Servern aktiv, die scheinbar nichts miteinander zu tun haben (Secure Linux Administration Conference (SLAC) 2013 in Berlin [8], Uptimes 3/2013 [9]).

Eine Aufzeichnung des Vortrags Dr Bruteforce - Oder wie ich lernte SSH-Angriffe zu lieben auf der SLAC 2013 in Berlin [8]

Mit Honeypots lassen sich nicht nur SSH-Angriffe untersuchen. In einem Artikel in der KES werden verschiedene Einsatzmöglichkeiten für Honeypots in Unternehmen vorgestellt [7]. Auf Basis der von uns gewonnen Honeypot Daten hat Denise Muth ein generisches Modell zum Ablauf von Systemeinbrüchen erstellt (20. DFN Workshop in Hamburg [5]).

Speziell beim Hosting von ARM-basierten Low Interaction Honeypots haben wir umfangreiche Unterstützung erfahren, für die wir uns ganz herzlich bei Guido, Barbara, Sabine, Agnes, Josef, Eve und Christel bedanken!

[1] Andreas Bunten und Torsten Voss: Wie man SSH-Angreifern mit Linux Honeypots nachstellt, Vortrag auf dem 18. Linux Tag in Berlin, Mai 2012 (lokale Kopie)

[2] Andreas Bunten und Torsten Voss: Stille Beobachter, Uptimes - Mitgliederzeitschrift der German Unix User Group, Ausgabe 2 - 2012, S. 13ff (lokale Kopie)

[3] Homepage des DenyH0st Projekt: http://denyhosts.sourceforge.net

[4] Andreas Bunten und Torsten Voss: SSH-Honeypots und neue Schutzmaßnahmen gegen Brute Force Angriffe, im Konferenzband des 20. DFN Workshops, Februar 2013 (lokale Kopie)

[5] Denise Muth: Generischer Ablauf von Serversystemeinbrüchen - Analyse und Konzeption, 20. DFN Workshops, Februar 2013

[6] Andreas Bunten und Torsten Voss: Die Admins schlagen zurück: SSH-Angreifern mit Honeypots über die Schulter schauen, GUUG Frühjahrsfachgespräch, Februar 2013 (lokale Kopie)

[7] Andreas Bunten: Honeypots im Unternehmen, <kes> – Die Fachzeitschrift für Informations-Sicherheit, Ausgabe 2 - 2013, S. 66ff

[8] Andreas Bunten und Torsten Voss: Dr Bruteforce - Oder wie ich lernte SSH-Angriffe zu lieben, 6. Secure Linux Administration Conference (SLAC), Berlin Juni 2013 (lokale Kopie)

[9] Andreas Bunten und Torsten Voss: Winterkrimi 2013: Die rätselhaften SSH-Hostkeys, Uptimes - Mitgliederzeitschrift der German Unix User Group, Ausgabe 3 - 2013, S. 9ff (lokale Kopie)